... да се вслушат в изричните предупреждения на Google и TSA за продължаващите уязвимости на самите некриптирани мрежи и разпространението на сложни атаки на мрежово ниво.

Крадат През - Новини

Крадат ни при сканиране на QR код през безплатни приложения

...... това винаги трябва да се провери подателят. Институционалните имейли у нас обикновено са с домейн.bg (но и това може да се фалшифицира), казаха от МВР.

Един експерт по сигурността на АВТОМОБИЛИ разкри двата типа коли

...... възроди два модела в рамките на седмици.Това се случва, след като жителите на остров, където колите са забранени, бяха разтревожени от предложение за промените правилата.

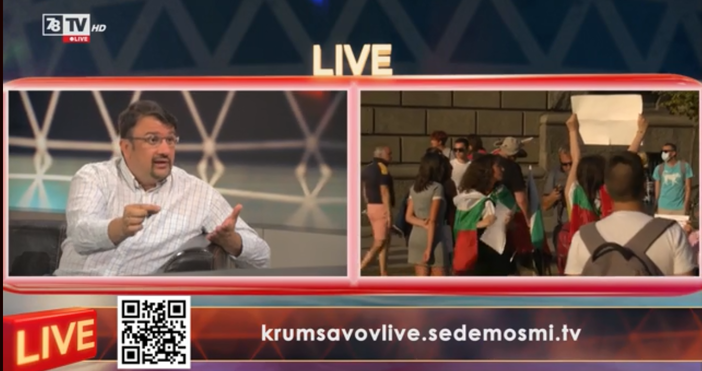

Кабинетът ще издържи докато на ГЕРБ и ДПС им отърва

...... още на какво основание Австрия ще ни поставя условия за този "въздушен Шенген" да приемаме бежанци от Афганистан и Сирия. Вижте целия разговор във видеото

Бездействие на министри в последния служебен кабинет и в редовното

...... е нормална, тъй като цената на нефта се е вдигнала от 70 на 90 долара за барел и това се отразявало на цените на горивата.

Плячката от престъпления които криминални семейни кланове извършват в Германия

...... основателното предположение, че по каналите, по които зад граница се изнасят парите от телефонните измами, може би са изтекли и осемте милиона от банковия обир.

Застрахователните компании в цяла Европа и в България алармират че

...... компонентиможе да бъдат закупени предварително сглобении програмирани, така че всичко, което бъдещият крадец трябва да направи, е просто да се включи в инсталацията на автомобила.

Застрахователните компании в цяла Европа и в България алармират че

...... е предпочитан, защото от катализаторите се изкарват добри пари. Това важи обаче само за моделите между 2004 и 2009 г., в които има благородни метали.

Редактор Недко Петровe mail nedko petrov petel bg abv bgКакво се видя на евроизборите че ГЕРБ крадат през

...... и страха си. Преценете дали материалът търси пазарноориентирана сензационност, дали обслужва политически интереси или иска да ви информира на базата на научни експертни данни и цифри.

Истинска анархия цари по улиците на Ню Йорк през нощта

...... тарифи|Условия за ползване|Правила|КонтактиВсички права запазени © 2011 - 2020 Petel.bg Изработка и техническа поддръжка Дот Медиазатвори X×За да продължите, трябва да се регистрирате в сайта

profit bgИзследователи откриха нова уязвимост в браузъра Internet Explorer Тя е

...... БЕЗ АВТОР В САЙТА!ЗА ДА КОМЕНТИРАТЕ СТАТИЯТА, МОЛЯ, РЕГИСТРИРАЙТЕ СЕ ЗА СЕКУНДИ ТУК - https://petel.bg/registration.html-->-->-->-->рекламаКоментариКоментирай чрез FacebookЗа да пишете коментари, моля регистрирайте се за секунди ТУКНапиши коментарИме:Коментар:Последни

728 нарушения на стопански обекти регистрираха през 2018 г екипите

...... 24 месеца, а в Германия 6 месеца назад. Ускорените процедури, ефективните и по-тежки санкции срещу извършителите ще помогнат да бъдат защитени интересите на коректните клиенти.

Общо 6646 са констатираните случаи на нерегламентирано ползване на електроенергия

...... 24 месеца, а в Германия 6 месеца назад. Ускорените процедури, ефективните и по-тежки санкции срещу извършителите ще помогнат да бъдат защитени интересите на коректните клиенти.

Компютърна кражба на гориво Това е нов вид киберпрестъпност разкрита

...... се пласира за едно евро при 1,50 нормална цена. Заловеният в Оаз е получил седем месеца затвор, но съучастникът му хакер още е на свобода.

Крадците в Монтана вече не се занимават да влизат през

...... от жилището, той демонтирал два алуминиеви прозореца с щори на тях. Стойността на нанесената щета е в процес на изясняване. Полицията работи по случая.

Хакерска програма регулира консумацията на енергия от компютъраЧрез въздействие върху

...... данни. Те са създали схеми за модулация и кодиране, заедно с протокол за предаване, техники за извличане на данните, както и набор от отбранителни контрамерки.