Хакери откриха сериозен хардуерен проблем в M-серията на Apple

Apple продължава да стои в една не изключително удобна конюнктура. Оказва се, че група от откриватели съумяват да открият пробив в системата на софтуерния колос. Това, което е намерено, е една особена дупка в системата на Apple, която няма нищо общо със софтуера, а с хардуера. Apple от дълго време се хвали като непробиваем, само че тъкмо това изказване е предиздвикало мнозина да открият способи, с цел да ревизират опциите на машините. Мнението на откривателите е, че откритият пробив не може да бъде поправен, а това кара Американският съ и 16 основни прокурори да заведат дело, добавяйки и други неприятни практики за потребителите на андроид – в това число и отвод да бъде възложен достъп до iMessage.

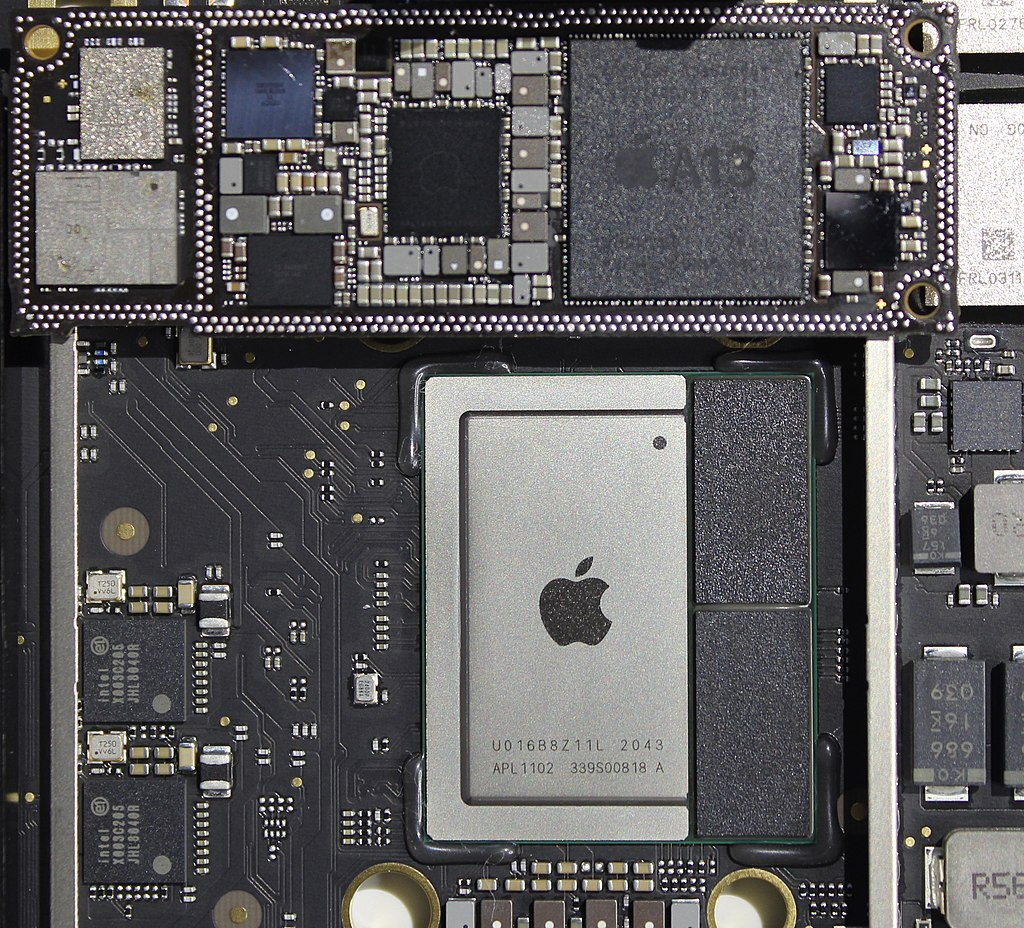

Американската правораздаваща институция явно е решила, че ще събере повече доказателства и аргументи, с цел да изправи гениите на Тим Кук в правосъдната зала, а до момента в който същите работеха, с цел да не дават повече вода в непозната мелница, новините се оказаха повече от неприятни. Новите Apple чипове от M-серията, които бяха хвалени като едни от най-бързите и изключително производителни на пазара, имат една дизайнерската неточност, която разрешава на един хакер да забладуи машината и да накара процесора да разкрие всички криптирани известия и данни от край до край. Това не е просто неприятна вест за Apple, а възможният втори максимален удар след пробивът в iCloud през предишното десетилетие.

Хакери или откриватели от групата GoFetch са съумели да намерят едва място в структурата на M-серията и да накарат един от детайлите – DPM да споделя всичко, което обработва. Неговата загадка е, че благодарение на изкуствен интелект, стартира да допуска и къде ще отиде идната информация, която даден консуматор би употребявал и автоматизирано насочва вниманието си към идващият дял от паметта, който може да бъде употребен.

Проблемът е, че до момента в който този развой работи, хакерите могат да се опитат да ударят тъкмо него, а в този случай, както към този момент излиза наяве, съумяват. Не е ясно дали инженерите на Apple са обърнали внимание на този факт, само че една неточност на чипа ще разреши на DPM да прибавя спомагателни данни в cache памета и по този метод да разкрива криптирана информация и скъпи данни като пароли и други типове файлове.

По информация на GoFetch, пробивът може да бъде видян в чипове М1, М2 и М3 на Apple. Проблемът е, че този пробив не може да бъде оздравял, защото приказваме за хардуер. Има благоприятни условия за смяна на миграционните техники във въпросната архитектура на чипа през програмен продукт, само че не и за решение на казуса, с други думи, всички притежатели на тази серия, са много уязвими, а това е доста тъжната вест, изключително откакто са вложили по-сериозни суми, с цел да бъдат сигурни в личния си хардуер.

Apple към момента не споделят дали въпросният DPM може да бъде изключен и дали в действителност няма да утежни качествата на работа. Основната концепция на този развой е, че редуцира работата на процесора и непрекъснато дава нужните данни, без да има потребност от самият процесор да прави тази активност.

Лошата вест е, че има задоволително хакери, които от дълго време познават опциите на този непряк развой и постоянно се занимават с разкриване на дупки в цялата система.

В по-старите архитектури, освен това освен на Apple, въпросният DPM се ограничаваше и не се опитваше да подава информация или други значими данни на процесора, преди да бъдат в действителност изисквани. Единственият проблем е, че с малко повече внимание и наблюдаване на Apple системите, някои хакери съумяват да изпращат спомагателни стойности и да го заблуждават, че в този миг се изисква ключова дума за едно или други приложение, а в някои случаи, както може да подозирате, най-вероятно става въпрос за нещо друго – банковата сметка.

И докат е ясно, че никой не може да накара Apple да пусне значимите ключове непосредствено, бъдещето ще бъде цялостно с операции. Най-важното е, че самата система работи по следния метод. Ако DPM преглежда информация, която в този миг наподобява на текст, той автоматизирано я преглежда като адрес, в случай че види поле за ключова дума, което има своите специфики, той бърза да достави и съответната стойност, която е записана – концепцията е, че това икономисва доста скорост. И до момента в който самата ключова дума няма да бъде забележима на полето, DPM я доставя като забележима за процесора.

Следователно е ясно, че в един миг, никой не знае какво вършиме на вашето устройство, само че когато поискате ключова дума, тя ще е забележима точно там. Проблемът се крие другаде, откакто никой не знае точното време и място, хакерите просто ще наблюдават множеството процеси до една машина и ще се стремят да уловят тези сигнали, които показват, че някъде се приказва за поле за пароли.

С други думи, в случай че едно поле за ключова дума се маркира като А, самата ключова дума е Б, а след завършването на процеса имаме В. То е разумно, че В = А+Б. Това е най-елементарният метод за разказване на самият развой. Тъй като приказваме за криптирана информация, то най-вероятно нито един ключ няма да наподобява като нещо толкоз обикновено, а ще бъде серия от знаци, хакерите елементарно основават скриптове, с които да разделят цялото уравнение на части.

Тук идва и по-лошата вест, GoFetch не са употребявали по-сложна система или стратегия, с цел да съумеят да създадат пробива. Не са имали потребност от администраторски права, а са употребявали стратегия, която най-често изисква общоприетите позволения за работа.

Самите ядра на М чиповете са разграничени на два дяла – едните работят за продуктивност, до момента в който другите са нужни за мощ. И до момента в който приложението на GoFetch се намира в дяла с мощността, той може да чака доставката на информация, до момента в който най-сетне откри най-малко един от ключовете за сигурност. Следващият проблем е, че офанзивата работи за старите логаритми, както и за новите. За тази стратегия е нужен по-малко от час, с цел да успее да улови 2048-битов RSA ключ и към 2 часа, за малко по-сложните. Най-сложните процеси изискват офанзива от 10 часа.

Какъв е изходът от самата обстановка и какво в действителност ще се случи. Това сигурно не е краят на света, казусът се корени другаде. Apple ще би трябвало да намерят по-сериозни способи, с цел да трансформират танца на процесорите в техните нови машини Това значи, че ще би трябвало да употребяват други стъпки, само че сигурно ще имат главоболия, изключително откакто самата продуктивност се понижи и на практика обезсмисля инвестицията.

На този стадий няма доста публични изказвания, само че самите хакери удостоверяват, че измененията няма да обиден множеството стратегии и процеси на Apple машината, забавянето може да се преглежда само и единствено в моменти, когато приказваме за програмен продукт, който употребява криптографични интервенции, каквито най-често са паролите. Препоръката на анализаторите е, че е от изключително значение да има алтернатива за изключване на DPM, когато се работи с сходни скъпи данни, само че Apple отхвърлят да разясняват. Никой не дава гаранция, че други процеси също не могат да бъдат наранени, само че това са дневните открития, които в действителност биха могли да тормозят модерния консуматор.